Pressemeddelelse -

Hackere udnytter Omikron-variant af COVID-19 med fupmails om tests

Den seneste omikron-variant af COVID-19 har ført til en stigning i antallet af phishing-angreb.

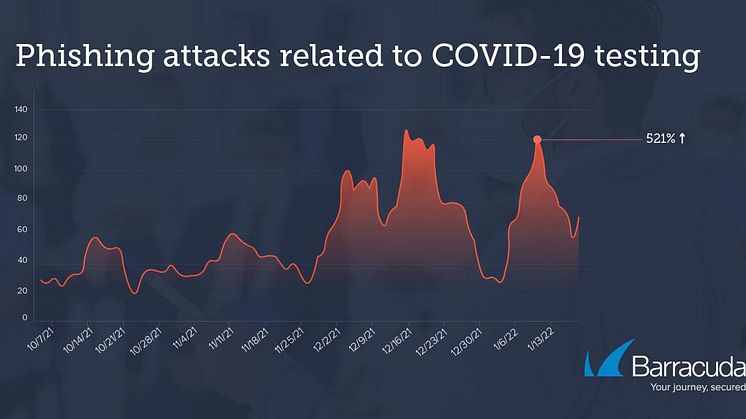

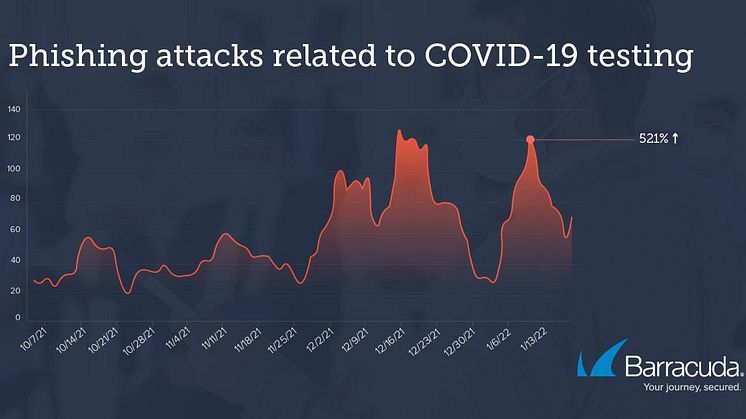

Alene mellem oktober og januar steg antallet af COVID-19-relaterede svindelforsøg med hele 521 pct.

Det daglige gennemsnit var særligt højt i midten af december samt begyndelsen af januar. Og trods et fald i løbet af de efterfølgende uger er det begyndt at stige igen. Det viser en dugfrisk undersøgelse fra det globale sikkerhedsfirma Barracuda Networks.

Hackere over hele verden har udnyttet COVID-19 pandemien lige fra første bølge ramte. Tilbage i marts 2020 steg COVID-19-relaterede angreb med 667 pct., og i takt med at vaccinationsprogrammerne blev rullet ud ramte også en ny bølge af vaccine-relaterede e-mail-trusler. Og den seneste omikron-variant har altså ført til endnu en stigning i antallet af COVID-19-tilfælde – og phishing-angreb.

De mest almindelige svindelnumre er bl.a.:

- Tilbud om at sælge COVID-19-tests og andre medicinske forsyninger som fx masker eller handsker. Her sælges fx forfalskede eller på anden måde uautoriserede produkter.

- Falske meddelelser om ubetalte ordrer på COVID-19-tests, hvor svindleren giver en PayPal-konto til at sende betalinger for at fuldføre købet af hurtigtests

- Udgivelse af identitet af enten laboratorier, testudbydere eller individuelle medarbejdere, der deler falske COVID-19-testresultater.

Hackere kaprer samtaler

COVID-19-relaterede svindelnumre er typisk rettet mod enkeltpersoner og virksomheder. Da nogle organisationer forsøger at få deres medarbejdere tilbage på kontoret sendes opdaterede politikker ud, hvor oplysninger om medarbejdernes vaccinationsstatus efterspørges – og disse samtaler er guf for hackere.

I et specifikt eksempel, der blev fundet i Barracudas undersøgelse, udgav cyberkriminelle sig for at være en HR-afdeling og delte en fil. Filen blev derpå hostet på et phishing-websted med medarbejdere i håb om så at kunne stjæle kontooplysninger. Her oplyste angriberne, at dokumentet allerede var blevet scannet for virus og spamindhold.

“Det er desværre helt forventeligt, at kriminelle udnytter det kæmpe fokus, der er på tests og Covid-retningslinjer til at snyde folk til at trykke på inficerede links eller dele fortrolige oplysninger. Som virksomhed er det derfor afgørende, at ens medarbejdere er opmærksomme på truslen, hvilket man bør gøre gennem målrettet træning. Samtidig er der en stribe værktøjer, man kan tage i brug for at undgå at de falske mails rammer de ansattes mailbokse,” siger Peter Gustafsson, nordisk chef i Barracuda Networks.

Sådan beskytter man sig mod phishing i forbindelse med COVID-19-test

-

Vær skeptisk over for alle e-mails vedrørende COVID-19-tests

Nogle e-mailsvindelnumre indeholder tilbud om at købe COVID-19-tests, oplysninger om teststeder med øjeblikkelig tilgængelighed eller deling af testresultater. Klik derfor ikke på links eller filer i e-mails, som du ikke forventer, da de typisk er skadelige. -

Udnyt kunstig intelligens

Svindlere tilpasser e-mail-taktikken for at omgå gateways og spamfiltre, så det er afgørende at have en løsning, der registrerer og beskytter mod spear-phishing-angreb, herunder brand impersonation, kompromittering af forretningsmails og overtagelse af e-mail-konti. Med kunstig intelligens kan uregelmæssigheder i normale kommunikationsmønstre, der indikerer et angreb, opdages hurtigt. -

Implementer beskyttelse mod overtagelse af konti

Fokuser ikke kun på eksterne e-mailmeddelelser. Nogle af de mest ødelæggende og vellykkede spear-phishing-angreb stammer fra kompromitterede interne konti. Implementer teknologi, der bruger kunstig intelligens til at genkende, når konti er blevet kompromitteret, og som afhjælper i realtid ved at advare brugerne og fjerne skadelige e-mails. -

Uddan medarbejdere i at genkende og rapportere angreb

Undervis medarbejdere om COVID-19-relateret phishing, sæsonbestemte svindelnumre og andre potentielle trusler. Sørg for, at medarbejderne kan genkende de seneste angreb og ved, hvordan de skal rapportere dem til IT med det samme. Derudover bør alle virksomheder udarbejde og regelmæssigt gennemgå eksisterende politikker for at sikre, at personlige og finansielle oplysninger håndteres korrekt.

Emner

Kategorier

Om Barracuda

Barracuda Networks tilbyder industriledende og omkostningseffektive it-løsninger inden for netværks- og applikationssikkerhed, e-mail-beskyttelse, informationssikkerhed, backup og arkivering med direkte kundesupport 24/7. Den prisbelønnede portefølje af sikkerhed- og databeskyttelsesløsninger understøtter hardware-baserede, virtuelle og cloud-baserede it-miljøer. Det gør det nemt for organisationer i alle størrelser at arbejde med en overordnet sikkerhedsstrategi, som håndterer alle aspekter af deres netværk, applikationer og e-mails.

Blandt de over 150.000 virksomheder og organisationer, der anvender Barracudas løsninger, findes Boeing, BT, Microsoft, IKEA, MIT, FN, Volvo og SAS samt små og mellemstore virksomheder i over 100 lande. Barracuda arbejder med en klar kanalstrategi og forhandler sine løsninger gennem mere end 5.000 partnere. Hovedkontoret ligger i Campbell, Californien (Silicon Valley) og ejes af det private investeringsselskab Thoma Bravo.

For mere information, besøg www.barracuda.com.