Pressemelding -

Utvidelse av lovbestemte krav for implementering av cybersikkerhet

Akutt behov for handling for alle berørte

Digitaliseringen og nettorganiseringen av produksjon, produkt og brukerdata er avgjørende faktorer for verdiøkningen til bedrifter og dermed et av grunnlagene for økonomisk utvikling av globale regioner. EU-kommisjonen var klar over dette, og publiserte EU sin strategi for cybersikkerhet i desember 2020. Denne strategien definerer kravene til motstandsdyktighet og blokkering av angrep for både komponent- og systemprodusenter og for alle større produksjonsbedrifter. Som den ledende standarden er den internasjonale serien IEC 62443 med standarder rettet mot implementering av security-by-design i produkter og systemer.

På den ene siden øker nødvendige digitaliseringstiltak angrepsområdene for nettangrep. På den annen side blir angriperne og deres metoder stadig mer profesjonelle. Cybersikkerhet har derfor sitt fokus på å sikre selskapenes verdiskaping og individuelle sikkerhetsmål. Dette innebærer også å beskytte kunnskap, for eksempel utviklingsresultater eller kontraktsvilkår, samt å overholde lovbestemmelser, for eksempel slike som gjelder databeskyttelse. I produksjonsbedrifter er evnen til å produsere og levere, av meget stor betydning. Rent utover slike spesifikke skader som oppstår etter angrep, finnes det også andre skader og som ofte undervurderes. For eksempel fører nettangrep ofte til tap av image og anseelse, da de kan påvirke tilliten fra kunder, partnere, investorer og publikum til selskapet som er berørt. Lovbestemte krav for implementering av cybersikkerhet i praksis har allerede i lang tid vært etablert for kritiske infrastrukturer. Med introduksjonen av NIS 2 utvider EU nå disse til å omfatte mange flere selskaper.

Implementering i automasjonssektoren

Det siste innen cybersikkerhet er introduksjonen av et styringssystem for informasjonssikkerhet (ISMS) i samsvar med ISO 27001/2 i IT, som utvides i retning av OT (operativ teknologi). ISMS omfatter organisatoriske og tekniske krav. Ved å bruke IEC 62443-2-1 kan de tekniske kravene refereres til tiltak i OT, det vil si i industrielle automatiseringskontrollsystemer (IACS). Disse tiltakene omfatter følgende:

- Konfigurering og segmentering av nettverkene

- Beskyttelse av data ved lagring og overføring

- Autentisering av brukere

- Overvåking og logging av handlinger hos brukere og systemer

- Sikkerhetsherding av enhetene som benyttes

- Konfigurering, oppdateringer, sikkerhetskopiering og gjenoppretting

- Organisatoriske krav for å administrere systemet.

De spesifikke tiltakene for IACS-miljøet er behandlet i IEC‑62443-serien med standarder for de forskjellige lagene:

- Komponenter: IEC 62443-4-1, «Secure product development lifecycle requirements», og IEC 62443-4-2, «Technical security requirements for IACS components»

- System: IEC 62443-3-3 «System security requirements and security levels»

-

Operatører:IEC 62443-2-1, «Establishing an industrial automation and control system security program», IEC 62443-2-3, «Patch management in the IACS environment» og IEC 62443-2-4, «Security program requirements for IACS service

providers».

Et spesielt element i IEC 62443 er den omfattende tilnærmingen rundt security-by-design, som strekker seg fra kravene til driftsprosesser og til rammebetingelsene for systemene og produktene, og som beskriver både prosedyrerelaterte og tekniske krav og tiltak. «Defense-in-depth»-konseptet fungerer som det avgjørende sikkerhetskonseptet for standarden: ved å alternere flere sikkerhetstiltak etter hverandre, blir tilgangen vanskeligere for angripere. For å starte et angrep på nettverket må angriperen for eksempel først overvinne en eller flere brannmurer før han når frem til målkomponenten. Der må angriperen overvinne en brukerpålogging og blir deretter stanset av interne sikkerhetsmekanismer.

Oppvurdering av regelverk gjennom NIS 2

De oppførte cybersikkerhetstiltakene var tidligere bare lovpålagt for kritisk infrastruktur. I tillegg implementeres de hos store, for det meste internasjonalt aktive systemoperatører. Med innføringen av NIS‑2-direktiv fra EU endrer dette seg nå betraktelig. NIS‑2-direktivet (for nettverks- og informasjonssikkerhet) foreskriver at operatører av offentlige eller private enheter må implementere egnet sikkerhetsverktøy for å beskytte systemene sine mot nettangrep. Sammenlignet med eksisterende NIS, utvider NIS 2 regelverket til selskaper som har flere enn 50 ansatte og over 10 millioner euro i salg. NIS 2 gjelder for «essensielle» og «viktige» fasiliteter i EU.

Begrepet «essensielle fasiliteter» inkluderer selskaper som opererer innenfor kritisk infrastruktur, som for eksempel produksjon av elektrisitet eller gass, lagring og overføring, transport på vann, vei og jernbane, drikkevann og avløpsanlegg samt digital infrastruktur. De «store fasilitetene» er valgt fra en liste med syv sektorer basert på deres kritiske nivå i forbindelse med forretningssektor og type tjeneste. Eksempler er blant annet produksjon og distribusjon av mat og kjemikalier og produksjon av elektrisk utstyr, maskiner og kjøretøy.

NIS‑2-direktivet trådte i kraft 16. januar 2023, og må overføres til nasjonal lovgivning av EU-stater innen 18. oktober 2024. Det er imidlertid vanskelig å oppfylle disse kravene dersom produktene som brukes, ikke er utviklet i henhold til kriterier ved security-by-design. For å møte denne utfordringen effektivt har EU definert Cyber Resilience Act (CRA).

Utvikling av security-by-design-produkter i henhold til Cyber Resilience Act

I henhold til CRA må produsenter utvikle produkter med security-by-design. Med mindre de er i samsvar med CRA-bestemmelsene, vil produkter som underligger CRA-kravet, i fremtiden ikke motta et CE-merke. Tilsvarende minimumskrav er spesifisert for gjennomføring av sikkerhetstiltakene. Avhengig av produktklasse må disse påviselig inngå som en del av en samsvarstest fra notifiserte organer, for eksempel TÜV, eller av produsentene selv, ved bruk av en harmonisert standard.

De grunnleggende kravene til CRA må tas hensyn til hva design, utvikling og produksjon av et produkt angår, det vil si basert på en sikker utviklingsprosess. Slike krav inkluderer tilgangsbeskyttelse, beskyttelse av konfidensialitet, integritet og tilgjengelighet samt sikker leveringstilstand. En ekstra komponent i CRA er sårbarhetsstyring og forskrifter som regulerer hvor lenge produsenter må levere sikkerhetsoppdateringer for produktene sine. Tekstutkastet til Cyber Resilience Act ble publisert i september 2022 og er for tiden i en trilogstemmeprosess. Som en EU-lov trenger den ikke å innføres i nasjonal lovgivning og forventes derfor å bli gyldig i hele EU i 2024. IEC‑62443-gruppen av standarder dekker både den sikre utviklingsprosessen og de tekniske kravene til individuelle produkter og systemer. IEC 62443 eller en avledet sektorstandard er derfor en lovende kandidat for en CRA-harmonisert standard.

For å oppfylle kravene til sårbarhetsstyring må alle produkter ha en standardisert Software Bill of Material (SBOM), det vil si en liste som beskriver alle programvarekomponentene i et produkt.

Videre må de kjente sårbarhetene gjøres tilgjengelige i et standardisert digitalt format, slik som Common Security Advisory Framework (CSAF). Dette er den eneste måten å overholde de korte fristene for rapportering og eliminering av sårbarheter i henhold til CRA og NIS 2 på.

Hensyn til sikkerhet i det nye maskindirektivet

For å beskytte mennesker og miljø mot negative konsekvenser som for eksempel skader eller forurensning må maskinene være utstyrt med funksjonell sikkerhetsteknologi, og i den forbindelse overholde maskindirektiv 2006/42/EC. Denne standarden krever en oppdatering på grunn av risikoen ved nye teknologier samt nye produktsikkerhetsforskrifter. Videre har det vist seg at direktivene - og dermed overføringen til nasjonal rett - til dels krever ulik regulering.

I fremtiden må det også tas hensyn til funksjonell sikkerhet når man snakker om cybersikkerhet. Disse kravene har gitt opphav til maskindirektiv 2023/1230, hvis endelige tekst vil bli publisert i midten av 2023. Maskindirektivet utfyller Cyber Resilience Act, som også definerer maskiner som produkter. For maskiner med funksjonell sikkerhet har imidlertid maskindirektivet forrang.

360-graders sikkerhet basert på IEC 62443

Phoenix Contact begynte å implementere IEC 62443 allerede i 2017. Selskapets 360-graders sikkerhetskonsept er basert på det ledende prinsippet om at «sikkerhet er forankret i hele livssyklusen til produktene og løsningene».

- Sikker utviklingsprosess

En sikker utviklingsprosess i henhold til IEC 62443-4-1 er forutsetningen for produktenes design og komplette livssyklus. Den definerer utviklingen i samsvar med de etablerte cybersikkerhetsmetodene security-by-design og defense-in-depth, men sikrer også overvåking av sårbarheter og regelmessige sikkerhetsoppdateringer.

- Sikre produkter

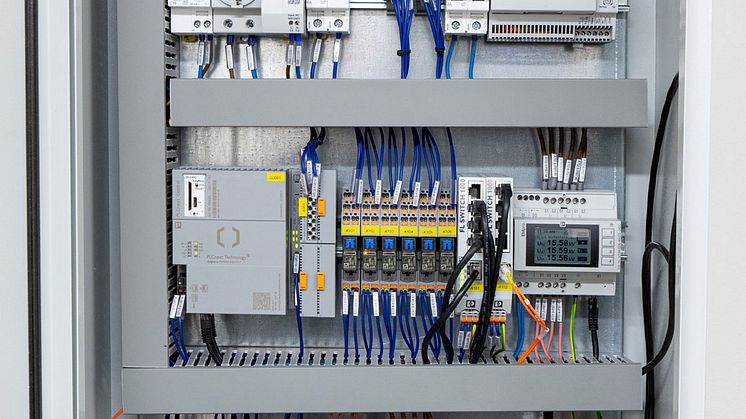

Sikre produkter er i samsvar med utviklingsprosessen i IEC 62443-4-1 og oppfyller funksjonssikkerhetskravene i IEC 62443-4-2, deriblant for eksempel beskyttelse mot tjenestenekt, brukeradministrering, konfidensialitet av data som flyttes og lagres, logging samt minst funksjonell konfigurering. I 2021 ble PLCnext Control den første kontrolleren på markedet som ble sertifisert av TÜV Süd i henhold til IEC 62443-4-1 ML3 og IEC 62443-4-2 SL2 funksjoner. Andre sikre produkter er for tiden under utvikling eller sertifisering.

- Sikre tjenester

For at sikkerhetsløsninger skal kunne diskuteres, anbefales, installeres og vedlikeholdes sammen med systemintegratorer og operatører, må teamene inneha og vise de nødvendige ferdighetene innen cybersikkerhet. For dette formålet er de tyske og andre nasjonale selskapene i Phoenix Contact Group sertifisert i henhold til IEC 62443-2-4.

- Sikre løsninger

Phoenix Contact Security Team har utviklet maler (blåkopier) for ulike løsninger og markeder og fått disse sertifisert i henhold til IEC 62443-3-3, der dette anses som hensiktsmessig. På den ene siden legger blåkopiene til rette for diskusjon og konseptarbeid. De understreker også ekspertisen til Phoenix Contact innen sertifisering av løsninger for kunder.

- PSIRT

Product Security Incidence Response Team (PSIRT) har som oppgave å svare sentralt på potensielle sikkerhetssårbarheter, hendelser og andre sikkerhetsproblemer knyttet til Phoenix Contact sine produkter, løsninger og tjenester. PSIRT administrerer tilgjengeliggjøring, etterforskning og intern koordinering av informasjon, og publiserer sikkerhetsråd rundt bekreftede sårbarheter.

Alle de ovennevnte sertifiseringene overvåkes av TÜV Süd gjennom årlige revisjoner.

Oppsummering

NIS‑2-direktivet, Cyber Resilience Act og maskindirektivet er for tiden i EU-lovgivningsprosessen eller i ferd med å bli innført i nasjonal lovgivning. Hvis vanlige overgangsperioder følges, vil alle lover og standarder være fullt gjeldende lov i 2026. Tatt i betraktning deres kompleksitet, er det umiddelbart tydelig at det foreligger et presserende behov for handling fra produktprodusenter, systemintegratorer og operatører. På grunn av sine mange års erfaring med 360-graders sikkerhetskonseptet er Phoenix Contact meget godt posisjonert her: I tillegg til sine produkter og systemer tilbyr selskapet også tjenester i henhold til IEC 62443 for design og drift av systemer til operatører og systemintegratorer. Implementeringskonseptet «360 Degree Industrial Security» starter med tilnærmingen «Nine Steps to a Secure System» for å hjelpe systemintegratorer og operatører med å oppfylle kravene om security-by-design for deres spesifikke løsninger.

Emner

Kategorier

PHOENIX CONTACT AS ble etablert i 1987 og er et datterselskap av PHOENIX CONTACT GmbH & Co. KG i Tyskland, en av verdens ledende virksomheter innen elektronisk interface og industriell automatiseringsteknikk. Vi er en familiebedrift med hovedkvarter i Tyskland. Bedriftsgruppen omfatter 15 tyske og 4 internasjonale bedrifter samt 55 salgsavdelinger over hele verden. På internasjonalt plan er vi representert i over 100 land og selskapet sysselsetter ca. 20 000 medarbeidere.

I Norge er vi 39 medarbeidere fordelt på hovedkontor i Oslo og salgskontorer i Ulsteinvik, Trondheim og i Tønsberg. I Oslo har vi et stort lager med høy leveringsdyktighet for det norske markedet. Her er vi også i stand til å gjøre enkel bearbeiding og sammenstilling etter kundens behov.