Blogginlägg -

Detta kan du göra om du säkrat din IT/OT-integration!

Har du redan säkrat din IT/OT-integration? Grattis! Då har du ett försprång mot många andra och dessutom har du möjlighet att göra flera saker som de som inte har säkrat sin IT/OT-integration inte ens kan tänka tanken att göra.

Allt du kan göra om du har en säker IT/OT-integration

Det finns flera saker du kan göra om du redan har säkrat din IT/OT-integration:

Koppla upp OT-miljön mot molnet

Fördelarna med molntjänster är många – här är några av dem:

- Du betalar bara för den kapacitet du faktiskt använder

- Du kan enkelt skala upp eller ner efter behov – och du får nära på obegränsad databehandling och lagring

- Molnanvändning ger dina medarbetare möjlighet att arbeta när som helst, var som helst, på vilken enhet som helst, förutsatt att de har en internetanslutning

- Molnet är mer flexibelt och minskar därmed investeringarna som krävs för att starta en ny verksamhet och bidrar till snabbare implementering av nya IT-tjänster

- Använder alltid den senaste tekniken – molnets flexibla efter-behov-karaktär innebär att du kan anta avancerad teknik direkt när den når marknaden

Göra AI-analyser av produktionsdata

AI-lösningar används i tillverkningsprocessen för att automatisera och optimera uppgifter som tidigare gjordes manuellt. Detta gör att företag kan ta ett mer datadrivet tillvägagångssätt för produktion, övervaka varje steg i processen för att säkerställa noggrannhet och kvalitet. AI kan också användas för att identifiera potentiella problem i produktionsprocessen, vilket gör att företag kan agera snabbt och förhindra kostsamma förseningar.

AI-lösningar hjälper också till att minska kostnaderna i tillverkningsprocessen. Till exempel kan AI-drivna robotar ta på sig repetitiva uppgifter av lågt värde, vilket frigör mänskliga anställda att fokusera på aktiviteter med högre värde. Dessutom kan AI användas för att effektivisera vissa delar av arbetet i försörjningskedjan, såsom materialavrop, inköp, planering m.m., vilket hjälper till att säkerställa att material och komponenter kommer fram i tid, vilket i sin tur minskar risken för förseningar.

Fortsätta din digitaliseringsresa

Att digitalisera innebär att du använder den digitala teknik som idag finns på marknaden för att utveckla ditt företag. Faktum är att möjligheterna är i princip oändliga men handlar ofta om att effektivisera interna och externa arbetsprocesser.

Har du säkrat din IT/OT-integration så har du tagit ett stort steg framåt i din digitaliseringsresa och kan till exempel arbeta med förebyggande underhåll.

Förebyggande underhåll är planerat underhåll för att dina tillgångar ska fungera smidigt. I stället för reaktivt underhåll utförs förebyggande underhåll med jämna mellanrum för att minska behovet av reaktivt underhåll. Kalibreringar och utrustningskontroller är exempel på förebyggande underhåll. Dessa processer är kritiska eftersom dina tillgångar är kritiska, och därför är det viktigt att se till att de inte går sönder när du behöver dem som mest. Utan att ha säkrat din IT/OT-integration kan dock dessa underhållsaktiviteter utsätta din verksamhet för stora risker.

Skicka väldigt hemlig information över internet

Viss information är inte avsedd för alla att se. Men hur säkerställer du att bara rätt personer kan läsa informationen? Det korta svaret är: kryptering. För att säkra att du kan skicka hemlig information över nätet behöver du en lämplig VPN-lösning.

Har du säkrat din integration och har en VPN-lösning på plats säkerställs skyddad kommunikation och det är möjligt att skicka och ta emot data över opålitliga nätverk samtidigt som avancerade attackerare förhindras från att kunna läsa eller förändra data.

Så hur väljer du rätt lösning? För att göra ditt val behöver du känna till klassificeringen av den information du vill skydda. Hur känslig är den? Du behöver även ha koll på om det finns lagar eller direktiv som styr hur du ska hantera informationssäkerhet. Genom att ställa dessa frågor till dig själv kommer du att veta vilken typ av lösning du behöver.

Läs mer om olika VPN-lösningar i vårt White Paper: How to choose the right VPN solution.

Så gör du en säker IT/OT-integration

Har du inte säkrat din IT/OT-integration?

Här har vi listat 5 steg för hur du gör! Metoden är baserad på standarden IEC 62443 – ett måste för den som jobbar med säkerhet inom OT.

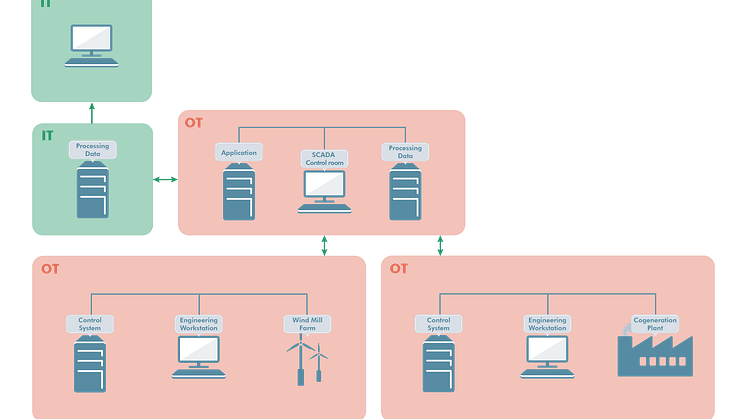

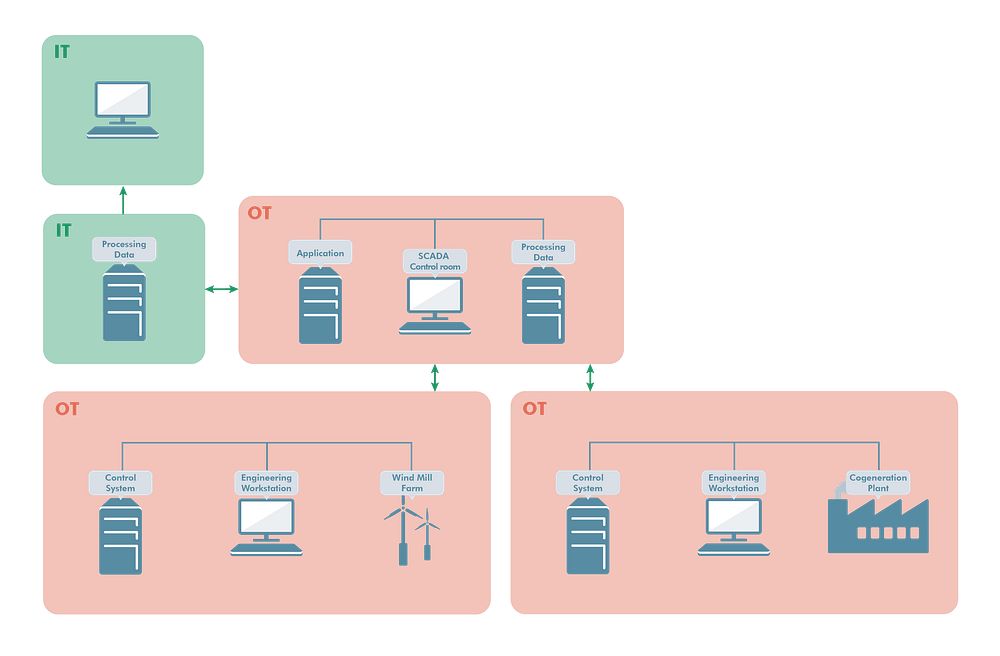

1. Identifiera systemet

Ofta finns det ett eller flera styrsystem kopplade till ett SCADA-system. Detta SCADA-system innehåller information som man vill exportera till kontorsmiljön. Exempelvis kan det röra sig om mätvärden eller statistik från de olika processerna. Man kan även ha behov av att underhålla OT/SCADA-miljön och behöver då importera data från kontorsmiljön. När man segmenterar sitt system försöker man hitta var gränsen mellan IT och OT går – ofta är det någonstans mellan SCADA-systemet och kontorsmiljön.

Huvudsyftet i detta steg är att rama in projektet och bestämma sig för vad man ska segmentera. Det är viktigt att definiera för den allmänna förståelsen för projektet då en organisation kan ha många anläggningar som är integrerade med IT-miljön. Då är det extra viktigt att kartlägga vilka som ska tas med och inte.

2. Initial riskanalys

Nästa steg är att göra en initial, enkel riskanalys och i den identifiera det värsta som kan hända idag utan att ha introducerat några riskreducerande åtgärder. Baserat på detta kan man senare göra en första gruppering av system och flöden.

Man behöver en del input i denna fas, så som:

- Övergripande systemarkitektur

- Riskkriterier och riskmatris med tolererbar risk – vilka risker kan vi acceptera och vad måste vi åtgärda?

- Befintliga riskanalyser

- Information om hotbild – vad skulle kunna hända?

Utifrån denna input kan man räkna ut en worst case-risk som de olika delarna i systemet blir utsatta för utan säkerhetsfunktioner eller segmentering. Det man ska fråga sig är vilken påverkan en cyberattack som medför att systemen sätts ur spel får på verksamheten? Hur stor blir spridningseffekten? Hur stora geografiska områden påverkas och hur många människor påverkas? Om exempelvis eldistributionen skulle stängas av kan många människor påverkas. Finns det kritisk verksamhet (t.ex. sjukhus) som är beroende av eltillförsel? Genom att placera in scenarierna på en skala av konsekvensnivå blir det tydligt vilket scenario som man anser vara mest allvarligt.

3. Zonindelning och dataflöden

Vid denna fas är det viktigt att inte endast se till resultaten från riskanalysen, utan att även ta med andra faktorer. Det som kan vara en ledstjärna när man segmenterar är att gruppera tillgångar som har samma krav på säkerhetsnivå. Basera grupperingen på riskanalysen, men även på best practices och referensarkitekturer (exempelvis Purdue).

När systemen ska placeras in i zoner delar man in dem i exempelvis Kontor, DMZ, SCADA och Anläggningar. I denna analys lägger vi inte fokus på segmenteringen mellan, eller inne i, anläggningarna. Det ligger utanför IT/OT och handlar snarare om OT/OT-segmentering.

När det gäller segmentering av dataflöden kan det vara svårt och komplext att reda ut exakt vilka de är. När man ska ner på protokollnivå kräver det ganska detaljerad teknisk kompetens. Man kan använda sig av trafikanalys för att reda ut exakt vilka protokoll man har och vad som pågår i nätverket. Ett sätt att göra detta är att spela in trafik från sitt nätverk och sedan titta på trafiken med ett eller flera analysverktyg. Efter att man gjort en trafikanalys får man ut vilken slags data det är som flödar mellan zonerna.

4. Detaljerad riskanalys

Enligt IEC 62443 gör man en detaljerad riskanalys om den initiala risken överskrider den acceptabla risken. I den detaljerade riskanalysen gör man en riskanalys per zon och flöde. Samma riskmatris och metod bör användas som i den initiala riskanalysen och denna bloggtext kommer bara gå vidare med de flöden och zoner som ligger mellan IT och OT. I den detaljerade analysen följs ett antal steg:

- Identifiera hot och hotaktörer mot zoner och flöden

- Identifiera sårbarheter i zoner och flöden som kan utnyttjas

- Bedöm omitigerade risker

- Inför riskreducerande åtgärder

- Bedöm reducerad risk

- Är den reducerade risken accepterbar? Om inte, inför fler åtgärder.

När den reducerade risken understiger den accepterbara risken har man kommit i mål med sina riskreducerande åtgärder och kan gå vidare till nästa steg.

5. Design

När man färdigställt den detaljerade riskanalysen är det dags att fokusera på design. Designen blir resultatet av våra analyser – här ser vi hur den slutgiltiga segmenteringslösningen kommer att se ut. En lösning på att se till att dataflödet blir enkelriktat ut ur zonerna är att använda datadioder. Exempelvis kan man skapa en enkelriktad exportkanal av mätdata med hjälp av en datadiod.

Standarden IEC 62443 definierar fem säkerhetsnivåer som hjälper till att härleda säkerhetsrelaterad kravställning och ringa in styrkan på segmenteringslösningen. Om du vill arbeta med säkerhet inom OT är detta ett självklart dokument att ha som ledstjärna när du bygger din lösning!

Vill du ha hjälp med hur du säkrar din IT/OT-miljö? Behöver du råd om vilka produkter som just ert bolag behöver? Välkommen att kontakta oss!